Das Fundament

Heute ist ein Arbeiten ohne Computer kaum mehr vorstellbar. Moderne Produktionsmaschinen, Kommunikationsgeräte sowie PC's sollen mit anderen Geräten ihresgleichen verbunden werden um Daten untereinander auszutauschen.

Es ist nicht mehr mit den alten Zeiten zu vergleichen, wo man an seinem Arbeitsplatz einen Computer mit Drucker stehen hat und die Daten auf mobile Festplatten sichert.

Heute hat man Tablet-PC's, Laptops, Smartphones, Multifunktionsdrucker mit LAN-Anschluss und viele andere schöne Geräte mit Netzwerkkarte die über das Netzwerk verbunden werden sollen.

Ganz gleich ob Kleinbetrieb oder ein Riesenkonzern. Ein nicht reibungslos funktionierendes Netzwerk ist mit hohen Kosten verbunden und kann in den meisten Fällen zu einen fatalen internen Betriebsausfall führen.

Die EDV-Nutzung heute

- Der Papierkrieg wurde in zentrale Server verlagert, um von jedem Ort darauf zurück zu greifen.

- E-Mails haben den Postweg zum größten Teil abgelöst.

- Telefonie über das Internet wäre nicht mehr möglich und würde hohe Kosten hervorrufen.

- Warenbestände in den Lagern, werden heute nur noch auf zentrale Server verwaltet.

- uvm.

Hier kommen die Spezialisten zum Einsatz!

Dabei ist eine genaueste Planung einer Netzwerkstruktur und anschließende Wartung enorm wichtig.

In all den Jahren der stetig heranwachsenden Computer und Netzwerktechnologie gibt es verschiedene Berufsgruppen wie IT-Architekten, Netzwerkadministrator, Netzwerktechniker sowie Informatiker die sich unter anderem auf diese Sparte spezialisiert haben und daran interessiert arbeiten, dass die Netzwerktechnik reibungslos funktioniert.

Während kleinere Firmen nur einen IT-Administrator oder externe IT-Spezialistenfirmen in ihrem Unternehmen beschäftigen, haben große Firmen hingegen eine eigene IT-Abteilung eingerichtet.

In dem darauffolgenden Abschnitten möchte ich einen kleinen Überblick des Netzwerksbetriebs schaffen.

Einmalige IP-Adressen

Die MAC-Adresse und IP-Adresse

Nehmen wir mal an, man hätte 2 baugleiche Computer vor sich stehen. Dann hätte man dennoch zwei unterschiedliche Geräte, wenn man diese zwei Computer ins Netzwerk einbinden möchte.

Hier geht es vielmehr um die sogenannte MAC-Adresse (Media Access Control).

Diese MAC-Adresse ist fest in der Netzwerkkarte auf einen programmierbaren Halbleiterspeicher (PROM Read Only Memory) gespeichert und existiert nur ein einziges Mal auf der ganzen Welt und kann auch in keinen Einstellungen abgeändert werden.

Dann gibt es noch die IP-Adresse. Diese unterscheidet man wie folgt:

Statische IP-Adressen werden in den Einstellungen der Netzwerkkarte vorgenommen und dürfen nur einmalig im Netzwerk vorkommen.

Dynamische IP-Adressen werden durch die DHCP (Dynamic Host Configuration Protocol) vergeben und sind auch zeitlich begrenzt.

Adressen herausfinden

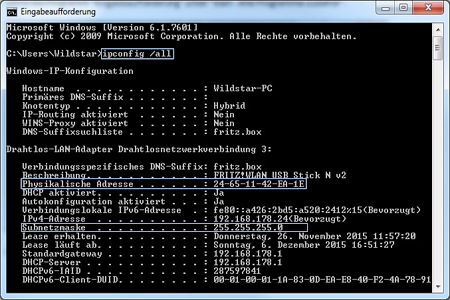

Beide Adressen lassen sich ganz leicht über die Eingabeaufforderung herausfinden. Meistens befindet sich auch ein Aufkleber auf dem Gerät, wo die MAC-Adresse aufgedruckt ist.

Gehe in Windows wie folgt vor:

- Öffne das Programm "Eingabeaufforderung" unter "Start/Alle Programme/Zubehör", oder gib im Start-Menü unter den Punkt "Ausführen" den Befehl "cmd" ein.

> Das Fenster Eingabeaufforderung öffnet sich. - Gib den Befehl "ipconfig /all" ein und bestätige mit der Taste Enter.

Bei MAC und LINUX heißt der Befehl: ifconfig.

> Die gewünschten Informationen werden, wie folgenden Bild angezeigt.

Netzwerkarchitektur

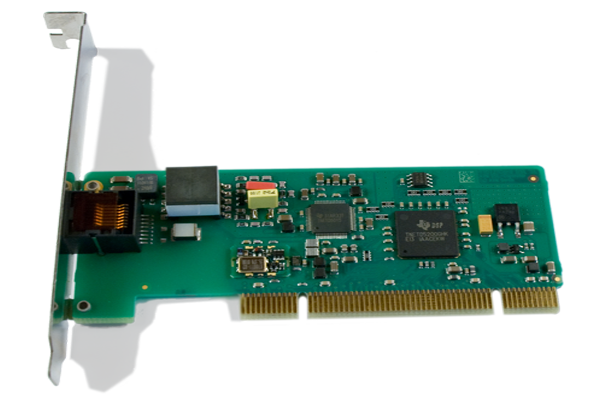

Die Netzwerkkarte

Daten miteinander auszutauschen gehört mittlerweile mit zum Leben dazu. Um einen Verbindungsaufbau zwischen zwei Computer herzustellen, setzt man auf Netzwerkkarten die es in unterschiedlichen Variationen gibt. Angeboten werden Kabelgebundene und Kabellose (W-LAN) Kartentypen.

Je nach Einsatz einer Netzwerkkarte entscheidet man sich für den jeweiligen Leistungstypen. Denn für eine Peer-to-Peer-Netzwerkverbindung könnte eine leistungsgeringer Karte ausreichend sein, als bei einer Client Serververbindung.

Netzwerke unterscheiden sich durch ihre Größe!

Ob nun ein kleines oder großes Firmennetzwerk an einem Standort, beide würde man als ein LAN-Netzwerk (Lokal Area Network) bezeichnen.

Die PC's (Knoten oder Host's) stehen geographisch auf einen Firmengelände oder in einen Firmengebäude.

In der heutigen Zeit sind aber aufgrund der extrem fortgeschritten Netzwerktechniken auch die Computer und Server über geografisch weite Gebiete hinaus über das Netzwerk verbunden. Dieses Netzwerk bezeichnet man als WAN-Netzwerk (Wide Area Network).

Das Internet wird auch als WAN (Wide Area Network) oder MAN (Metropolian Area Network) bezeichnet.

Die Netzwerkarchitektur richtet sich nach dem Nutzen!

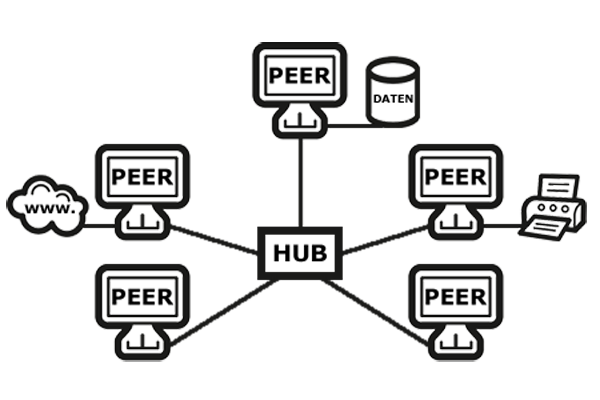

Peer-to-Peer - Architektur (P2P)

Peer kommst aus dem engl. und bedeutet gleichberechtigter Teilnehmer.

- Computer in einer Peer-to-Peer-Netzwerkverbindung sind direkt bzw. unmittelbar miteinander verbunden.

- Eine solches Modell wird meist bei unter 10 Workstation eingeleitet.

- Server ist nicht notwendig.

- Ein Peer nutzt Dienste von verbundenen Peers und stellt Dienste für andere Peers zur Verfügung.

- Je nach Position und Funktion der Netzwerknutzer werden diese in verschiedene Gruppen eingeteilt.

- Jeder Benutzer entscheidet für sich, welche Dateien und Drucker für andere Benutzer freigegeben werden.

- Jeder Computer muss einzeln gewartet werden.

In kleinen Betrieben erledigen diese Arbeiten, wie Verwaltung und Fehlerbeseitigungen im Netzwerk, die beauftragten Administratoren.

Client-Server-Architektur

- Eine solches Modell wird ab 10 Client's eingeleitet.

- Das System besteht aus mind. zwei Teilkomponenten.

- Die Server-Komponente stellt der Allgemeinheit ihre Dienste u. Ressourcen zur Verfügung.

- Die Client-Komponente nutzt diese Dienstleistung.

- Das Modell ist so skalierbar, dass nach obenhin keine Grenzen gesetzt sind.

Eine solche Zusammenfassungsart wird heute als Client-Server-Architektur bezeichnet. - Daten können von den Clients zentral auf dem Server gespeichert und abgerufen werden.

- Höhere Sicherheit durch bestimmt Sicherheitsmerkmale (Passwort u. Zugriffsberechtigungen).

- Ein Server kommt zum Einsatz. Je nach Größe werden Aufgaben auf mehrere Server verteilt.

- Ein oder mehrere Administratoren sind zwingend notwendig.

Protokolle

Protokolle sorgen dafür, dass ein Datenaustausch zwischen zwei Computern im Netzwerk stattfinden kann. Voraussetzung dafür ist, dass beide Computer dieselbe Protokolle benutzen, das heißt alle Protokolle müssen die gleiche Sprache sprechen.

Werden z.B. große Daten von einem CLIENT versendet, werden diese zu allererst in kleine Bruchstücke zerhackt und über die NIC (Netzwerkkarte) auf die Reise geschickt.

Damit die kleinen Datenbruchstücke beim richtigen CLIENT-Empfänger ankommen, werden zusätzliche Nutzerinformationen beigefügt.

Beim CLIENT-Empfänger angekommen, werden die vom Sender hinzugefügten Nutzerinformationen wieder entfernt.

Für diesen Vorgang ist z.B. das Protokoll IP zuständig, dass ein Datenpaket ihr Ziel erreicht. Für die Kontrolle der Datenübertragung ist das Protokoll TCP oder UDP zuständig.

IP

Zuständigkeit, dass das Datenpaket das Ziel erreicht.

TCP

Kontrolle der Datenübertragung von großen Datenmengen, die in kleine Teile zerlegt worden sind.

UDP

Kontrolle der Datenübertragung von kleinen Datenpakete.

Da TCP/IP das wohl bekannteste und meist verwendete Protokoll ist, werde ich auf die anderen kaum eingesetzten Netzwerkprotokolle wie NetWar, NetBEUI, IPX/SPX, AppleTalk usw. nicht eingehen.

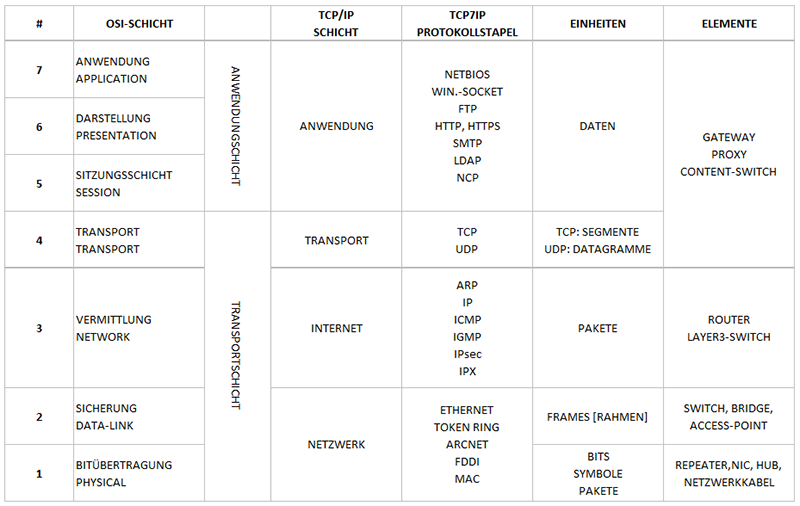

ISO / OSI Schichtenmodell

Das Schichtenmodell ist eine vereinfachte Darstellung der Kommunikation zweier Computer im Netzwerk, ohne große Rücksicht auf Hardware, Software und Betriebssysteme.

Dieses Modell soll verdeutlichen welche Schichten ein Datenpaket, von der Anwendung bis hin zum Verlassen des Computers, durchläuft.

Ablauf

- Versendet ein Anwender z.B. über ein Email-Programm eine Nachricht, durchläuft dieses Datenpaket die Schichten 7-1.

- Von jeder Schicht werden weitere Informationen in einem Protokoll festgehalten, damit die darauffolgenden Schichten wissen, woher das Paket kommt und wohin das Paket geliefert werden soll. Irgendwann ist das Datenpaket in der letzten Schicht (Bitübertragungs-schicht) angekommen.

- Mit jeder all den hinzugefügten Informationen im Protokoll verlässt nun das Datenpaket über die Netzwerkkarte (NIC) den Computer und setzt die Reise über das Datenkabel fort.

- Beim Empfänger angekommen, durchläuft das Datenpaket wiederum dieselben Schichten in umgekehrter Reihenfolge 1-7.

- In jeder einzelnen Schicht werden die jeweiligen Schicht-Informationen im Protokoll wieder entfernt, bis nur noch das eigentliche Datenpaket übrig ist.

Um sich die 7 Schichten zu merken gibt es verschiedene Eselsbrücken (Angefangen bei Schicht 7):

Für die deutschen Schichten: Alle Deutschen Schüler trinken verschiedene Sorten Bier.

Für die englischen Schichten: Alle Prister saufen Tiquila nach der Predigt.

Vertikale Schicht

Alle Schichten arbeiten jeweils mit der nächsthöheren und der nächstniedrigeren Schicht, da alle Schichten eine unterschiedliche Sprache sprechen, ähnlich wie bei Dolmetscher. Sie reichen dabei ihre erledigten Aufgaben an die nächste Schicht weiter.

Horizontale Schicht

Jede Schicht arbeitet mit derselben anderen Schicht der Gegenstelle, die wiederum die gleiche Sprache kennt.

Dies ist nur ein kleiner Ausschnitt von vielen der zusammenhängenden Prozessen, Anwendungen und Protokollen die dieses Modell umgibt.

TCP/IP-Referenzmodell

Die Anwendungsschicht

NetBIOS stellt in der OSI-Schicht 5 eine Verbindung zwischen zwei Anwendungen z.B. Messenger her. Netzwerkweit gestattet NetBios der Anwendung einen eindeutigen Namen mit einer Länge von 16 Byte zur Kennzeichnung.

In Microsoft-Netzwerken, werden die ersten 15 Byte für den Namen verwendet. Das Suffix nutzt das 16. Byte.

Besteht ein Name aus weniger als 15 Byte, werden die fehlenden Zeichen mit Leerstellen aufgefüllt.

Windows-Sockets auch WinSock genannt steht Programmen zur Verfügung die eine Verbindung über das Internetprotokoll zum Netzwerk aufbauen.

Stellt ein Webbrowser eine Verbindung zu einen Webserver her, erhält Windows-Sockets die Aufforderung und versucht die Verbindung herzustellen und meldet der Anwendung zurück, ob die Verbindung aufgebaut werden konnte oder nicht. Bei einer erfolgreichen Verbindung findet ein Datenaustausch statt und es werden weitere Funktionsanforderungen vom Webbrowser entgegengenommen, wie zum Beispiel das aufrufen einer Homepage.

Transportschicht

TCP (Transmission Control Protocol)

Dieses Protokoll wird von Anwendungen genutzt die große Datenmengen versenden oder eine Bestätigung von versendeten Daten benötigt.

UDP (User Datagram Protocol)

Dies ist ein minimales verbindungsloses Netzwerkprotokoll, bei dem nicht garantiert werden kann, dass die Datenpakete beim Empfänger ankommen werden. Um eine Kontrolle über die versendeten Daten zu haben, ob diese beim Empfänger angekommen sind, liegt an der Anwendung selbst.

Internetschicht

IP (Internetprotokoll)

Ist zuständig für die Adressierung und für das Routing von Datenpaketen die zwischen den Rechnern und bei ganzen Netzwerken stattfindet.

ICMP (Internet Control Message Protocol)

Verschickt Nachrichten von Fehlern die im Zusammenhang der Paketauslieferung betrifft.

IGMP (Internet Group Message Protocol)

Kommt zum Einsatz bei Multicast-Übertragungen wie Videochat oder Videokonferenzen.

ARP (Adress Resolution Protocol)

Findet die MAC-Adresse des Zielrechners im lokalen Netz heraus.

Netzwerkschicht

Hier werden die ankommenden Daten vom Netzwerkkabel übernommen. Ebenso werden die gesendeten Daten an das Netzwerkkabel weitergeleitet. Empfängt die Netzwerkkarte von der darüber liegenden Schicht ein Datenpaket, werden weitere Informationen hinzugefügt, um z.B. den Anfang des Pakets zu kennzeichnen bzw. zu identifizieren (Präambel).

Des Weiteren wird eine automatisch berechnete CRC-Prüfsumme hinzugefügt, um das Datenpaket zu prüfen ob es über das Netzwerk beschädigt worden ist. Anschließend wird das Datenpaket an das Kabel weiter geleitet. Empfängt die Netzwerkkarte ein Datenpaket, wird die Präambel entfernt und die CRC-Prüfsummen werden miteinander verglichen. Stimmen beide Werte wird das Datenpaket an die nächste Schicht weitergeleitet. Stimmen die Summen nicht miteinander wird in dieser Schicht das Datenpaket verworfen.

Sechs Status-Kennzeichnungen

- Draft Standard: Die Endphase zum Standard.

- Experimental: Für Experimente geeignet. Brauchbare Informationen

- Historic: Veralterter Inhalt. Sollte nicht mehr verwendet werden.

- Informational: Dient zu Informationszwecke

- Proposed Standard: Zukünftiger Vorschlag für Standards

- Standard: Offizieller Standard

Netzwerktechnik

Während sich meist in den Büroräumen modernere Netzwerktechniken befinden, findet man überwiegend in den Produktionshallen meist nicht mehr zeitgemäße Komponenten. Das kommt daher, dass man ein seit Jahren funktionierendes System kaum modernisiert, wenn das alles bisher gut funktioniert hat.

Normen

Damit ein Netzwerk mit verschiedenen Komponentenherstellern von Techniken, Software und Hardware funktioniert gibt es Standards die eingehalten werden müssen.

Diese Standardisierungen werden von IEEE (Institut of Electrical and Electronical Engineers) IEEE.ORG vorgenommen.

Die Normen (ISO-,EN und DIN-Normen) werden von den vorgeschriebenen Standards übernommen. Dann gibt es noch Ethernet was in den 70'er Jahren entstand und später zum internationalen Standard 802.3 durch das IEEE wurde.

Kaum ein Anwender weiß heute, dass diese Technologie die Basis-Grundlage zum Internetzugang und zur Datenübertragung bildet. Ethernet beschreibt die Übertragungsgeschwindigkeit in der Bitübertragungsschicht (Schicht 1) und bildet die Basis zu verschiedenen Netzwerkprotokollen wie TCP/IP.

Während am Anfang von Ethernet nur 3 Mbit/s möglich waren, sind bis zum heutigen Tag 100 Gbit/s. möglich.

Je nach Geschwindigkeit sind auch entsprechende Datenübertragungskabel von besonderer Qualität notwendig.

Die Netzwerkkarte (NIC)

Kaum ein Computer wird heutzutage ohne Netzwerkkarte oder WLAN-Karte ausgeliefert. Netzwerkkarten werden auch NIC (Network Interface Card) oder Netzwerkadapter genannt. Diese sind im Gerät eingebaut und können eine Verbindung zum Netzwerk herstellen, um Daten mit anderen Computern auszutauschen.

Ist die Karte eingebaut, kann von außen das Netzwerkkabel angesteckt werden. Falls neben der Anschlussbuchse ein gelbes und grünes LED-Lämpchen zu sehen ist, hat das folgende Bedeutung:

Grün: Die Netzwerkkarte ist im Betrieb.

Gelb: (Blinkt): Es findet ein Datenaustausch statt.

Werden Daten versendet, wird die Netzwerkkarte in der Bitübertragungsschicht (Schicht 1) über die sog. Busleitung die parallel übertragenen 32bit u. 64bit Datenblöcke in Empfang nehmen und zum endgültigen Versand vorbereiten.

Da auf dem Kabel selbst die 32bit und 64bit Datenblöcke nicht gleichzeitig versendet werden können, werden die Daten von der Netzwerkkarte erst mal umsortiert und nacheinander in Serie über das Netzwerkkabel versendet. Bei Datenempfang funktioniert das genau in umgekehrter Reihenfolge.

Empfängt die Netzwerkkarte Daten über das Netzwerkkabel, wird die Netzwerkkarte die eigene MAC-Adresse mit der MAC-Adresse des Empfangenden Computers (Empfängeradresse) auf Gleichheit überprüfen.

Sind diese identisch zueinander, hat die Netzwerkkarte festgestellt, dass die Daten für diesen Computer bestimmt sind. Würde der Abgleich nicht überein stimmen, verwirft dieser die Daten, weil das Datenpaket nicht für diesen Computer bestimmt war.

Durch eine weitere Aufgabe kann die Netzwerkkarte mit weiteren Steuerdaten mit dem anderen Computer Informationen austauschen. zB. die Datengröße oder auch die Geschwindigkeit der zu sendenden/empfangenen Daten. Bei der Geschwindigkeit ist jedoch darauf zu achten, dass sich die Datenübertragungs-Geschwindigkeit nach der langsamen Netzwerkkarte richtet und somit den Datenfluss ausbremst (Flaschenhalseffekt).

Datenverbindung mit Kabel

Da das Funknetz in der heutigen Zeit eine große Rolle spielt, stellt sich die Frage, ob es noch notwendig ist ein kabelgebundenes Netzwerk aufzubauen.

In vielen Firmen findet man bereits durch die mobilen Geräte wie Smartphone, Tablets und Laptops ein regelrechtes Gemisch von verbunden Endgeräten. Dabei spielen hier viele Vor.- und Nachteile eine wesentliche Rolle.

Im Folgenden ein kleiner Überblick über die Vor.- u. Nachteile der jeweiligen Netzwerkverbindungen.

Kabelgebundenes Netzwerk

Vorteil

- Datensicherheit.

- Schnellere Datenübermittlung

Nachteil

- Zusätzliches Baumaterial wie Kabelkanäle, Fußleisten, Kabelbinder und andere Kabelbefestigungen sind unter Umständen nötig, wenn die Datenübertragung nicht per Powerline ins Stromnetz verlegt wird.

- Schnellere Datenübermittlung

- Je nach Kabeltypen wie Kupferkabel sind durch elektromagnetische Felder störanfällig

- Zeitlich aufwendige Verlegearbeiten.

- Erhöhte Sicherheitsgefahr durch Stolperfallen.

- Zusätzliche Switches müssen für die Verteilung angeschafft werden.

Funknetz WLAN

Vorteil

- Kein Kabelsalat.

- Keine Stolperfallen durch verlegte Kabel.

- Flexibler Arbeitsplatz

- Einfache Installation.

Nachteil

- Datensicherheit, zusätzliche Verschlüsselungstechniken sind nötig.

- Langsame Datenübertragung.

- Ein oder mehrere Signalverstärker wie Access-Points.

- Einfache Installation.

- Funkstörungen durch elektromagnetische Felder.

- Zusätzliche Strahlenfelder.

- Weniger Reichweite durch Betonwände und sonstigen Metall-Konstruktionen.

Das Koaxialkabel

Thicknet & Thinnet

Von diesem Koaxialkabel gab es zwei Ausfertigungen, die man anhand der Kabeldicke unterscheiden konnte.

Das dickere Kabel trug die Bezeichnung Thicknet und hatte eine bessere Abschirmung, als sein schlankerer Bruder, der die Bezeichnung Thinnet trug. Da es für diese Verbindung nur T-Stücke und Klemmen gab und auch kein zusätzliches Gerät wie HUB oder SWITCH, hatte man die Computer in eine Busstruktur miteinander verbunden. Dies war die weitverbreitetste Grundstruktur auf die man immer wieder weitere Standards aufgebaut hatte.

Netzwerkbezeichnungen mit Koaxialkabel

Die Bezeichnungen der jeweiligen Netzwerkbezeichnungen ergeben sich aus:

[Datenrate Übertragungstechnik] - [Länge oder des Kabeltyps].

10Base-2 (Basisübertragung)

IEEE-Norm: 802.3, Clause 10

Koaxialkabel Thinnet (Cheapernet RG58)

Übertragungsgeschwindigkeit: 10MBit/s

Max. Länge (m): 185 Phys. Struktur: Bus-Topologie

(Keine zentrale Komponenten wie HUB oder SWITCH)

10Base-5 (Basisübertragung)

IEEE-Norm: 802.3, Clause 8

Koaxialkabel Thicknet (Yellow Cable RG8)

Übertragungsgeschwindigkeit: 10MBit/s

Max. Länge (m): 500

Phys. Struktur: Bus-Topologie

(Keine zentrale Komponenten wie HUB oder SWITCH)

Vorteile gegenüber eines Twisted-Pair-Kabel

- Die Ströme im Kabel erzeugen keine magnetischen Störfelder

- Keine Fehlerspannungen durch Influenz

Das Twisted-Pair-Kabel

Im Gegensatz zu einem Koaxialkabel besteht dieses Kabel aus 8 Kabeln die zu je einem Paar zusammen gedrillt sind. Deshalb erhält auch das Kabel die Bezeichnung Twisted-Pair (gedrillt). Der Datendurchfluss von max. 100m ist weit weniger als bei Koaxialkabel. Am Ende des Kabels wird noch ein weiterverarbeitendes Signal empfangen, was durch zusätzliche Signalverstärker verstärkt werden kann, um weitere Entfernungen zu erreichen. Durch zusätzliche elektromagnetische Störquellen, kann die Dämpfung des TP-Kabel stark beeinflusst werden.

Vorteile

- Die Kunstofffolie verhindert eine statische Aufladung im Kabel

- Drahtgeflecht schirmt niederfrequente Felder ab

- Reduzierung des Übersprechens zwischen benachbarten Adernpaare

- Verminderung von störenden Einflüssen wie äußere magnetische Wechselfeldern

Arten von TP-Kabeln

- Ein einfaches Kabel ohne Abschirmung U/UTP (Unscreened/Unshield Twisted Pair).

- Ein Kabel mit einer einfachen Abschirmung, mit der Bezeichnung S/UTP-Kabel (Screened/Unshield Twisted Pair).

- Ein doppelt abgeschirmtes Netzwerkkabel S/STP-Kabel (Screened/Shield Twisted Pair) oder S/FTP (Screened/Foiled Twisted Pair).

Um die Kabel besser zu Unterscheiden befindet sich meistens auf der Ummantelung eine Bezeichnung.

Kabel-Kategorien (CAT)

CAT1

Analoge Sprachgeräte, Fax, Modem, 100kHz;

CAT2

Für ISDN, 1MHz;

CAT3

Für 10Base-T, 100Base-T4, ISDN, analog. Telefon, 16MHz;

CAT4

Nicht in Europa erhältlich (USA) 16MBit Token Ring, 20MHz;

CAT5 UTP (Unshield Twisted Pair)

Für 100Base-TX, 1000Base-T, 100MHz, bis 100m;

CAT5e UTP (Unshield Twisted Pair)

Für 100Base-TX, 1000Base-T, 100MHz, bis 100m;

Baugleich mit CAT5. Verbessertes CAT5 u. verbesserte Prüfnorm.

CAT6 UTP (Unshield Twisted Pair)

Für 10GBase-T, 250MHz, bis 100m;

CAT6a STP (Shield Twisted Pair)

Für 10GBase-T, 500MHz, bis 100m;

CAT7 STP (Shield Twisted Pair)

Für 10GBase-T, 600MHz, bis 100m;

CAT7a STP (Shield Twisted Pair)

10GBase-T, 40GBase-T, (1000MHz), bis 100m;

CAT7 S/FTP (Screened/Foiled Twisted Pair)

1000Base-TX (über das gleiche Kabel),

10GBASE-T, 600MHz, bis 100m;

Vier Adernpaare sind einzeln abgeschirmt.

CAT7a S/FTP (Screened/Foiled Twisted Pair)

1000Base-TX (über das gleiche Kabel),

10GBASE-T, 1000MHz, bis 100m;

Vier Adernpaare sind einzeln abgeschirmt.

CAT8 S/FTP (Screened/Foiled Twisted Pair)

40GBASE-T, 1600 MHz bis 2000MHz,

PoE (Power of Ethernet)

Vier symmetrische Adernpaare sind einzeln abgeschirmt.

Netzwerkbezeichnungen mit Twisted Pair Kabel

Die Bezeichnungen der jeweiligen Netzwerkbezeichnungen ergeben sich aus:

[Datenrate Übertragungstechnik] - [Länge oder des Kabeltyps].

10Base-T (Ethernet)

IEEE-Norm: 802.3 Clause 18

Kabel-CAT: 3-7

Übertragungsgeschwindigkeit: 10MBit/s

Max. Länge (m): 100

Phys. Struktur: Sternnetz-Topologie

100Base-TX (Fast Ethernet)

IEEE-Norm: 802.3 Clause 25

Übertragungsgeschwindigkeit: 100MBit/s

Kabel-CAT: 5-7

Max. Länge (m): 100

Phys. Struktur: Sternnetz-Topologie

1000Base-T (GigaBit Ethernet)

IEEE-Norm: 802.3 Clause 40

Kabel-CAT: 5-7

Übertragungsgeschwindigkeit: 1.000MBit/s

Max. Länge (m): 100

Phys. Struktur: Sternnetz-Topologie

10GBase-T (10GigaBit Ethernet)

IEEE-Norm: 802.3 Clause 55

Kabel-CAT: 7

Übertragungsgeschwindigkeit: 10.000MBit/s

Max. Länge (m): 100

Phys. Struktur: Sternnetz-Topologie

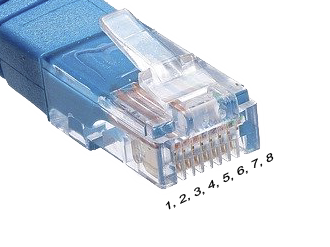

Werden Netzwerke mit TP-Kabel umgesetzt, kommt auch der Steckertyp RJ45 in Computernetzwerken (UAE) zum Einsatz. Die Verbindung des Netzwerks wird so aufgebaut, dass sich z.B. zentral ein Switch oder HUB befindet. Dieses Netzwerk wird in der Fachsprache Sternnetz genannt.

Nicht selten trifft man in der Praxis auf diese Art von Netzwerk. Deshalb ist man hier bei Erweiterungsarbeiten mit der Kabelkategorie ab CAT5 gut bedient. Bei einer kompletten Planung und Umsetzung sollte man dann tiefer in die Tasche greifen und mit CAT7 beginnen. Diese Kabelqualität ist besser geschirmt und daher weniger störanfällig. Ebenso ist der Datendurchsatz um vielfaches höher als bei vorherigen Kabel-Kategorien.

Farbliche Anordnung

| Standard 568A | ||

| # | Farbcode | |

| 1 | ||

| 2 | ||

| 3 | ||

| 4 | ||

| 5 | ||

| 6 | ||

| 7 | ||

| 8 | ||

| Standard 568B | ||

| # | Farbcode | |

| 1 | ||

| 2 | ||

| 3 | ||

| 4 | ||

| 5 | ||

| 6 | ||

| 7 | ||

| 8 | ||

Verbindet man die gleichfarbig gekennzeichneten Adern mit folgenden Standards:

Standard 568 A mit Standard 568 B:

Hiermit kannst Du Dir ein "Crossover-Cable" bauen, dass für eine "Point to Point - Verbindung" geeignet ist. (Nicht geeignet zwischen Router und PC)

Standard 568 B mit Standard 568 B:

Hiermit erhält man ein Netzwerkkabel, dass Du z.B. zwischen einen Router/Switch, PC/Switch oder PC/Router verwenden kannst.

Standard 568 A mit Standard 568 A:

Hiermit erhält man das selbe Kabel wie bei einer Standard.- B-B.

Das ist auch die weitverbreiteste Farbvorlage, wenn man ein Netzwerkkabel selber bauen möchte.

Ein 100 Base T-Netzwerk nutzt nur die Adern 1, 2, 3, 6.

Der Lichtwellenleiter (LWL)

Ganz anders als bei Kupferkabel wird die Datenübermittlung über Lichtwellenleiter (Lwl), auch Glasfaserkabel genannt, übertragen. Während bei einem Kupferkabel die Datenübermittlung durch elektrische Impulse erfolgt, werden bei einem Lichtwellenleiterkabel die Daten über Lichtimpulse gesendet.

Man kann sich ein Lichtwellenleiterkabel auf eine einfache Weise wie folgt vorstellen. Hätte man ein dünnes flexibles auf der Innenseite verspiegeltes Röhrchen um etliche Kurven verlegt, kann man das Licht am Ende des Röhrchen erkennen, wenn ein Lichtstrahl am Anfang des Röhrchen eindringt.

Das Kabel ist aber kein hohles verspiegeltes Röhrchen, sondern besteht in der Mitte des Kerns aus Kunstoff-, Glas-, oder Quarzfasern. Zum Schutz gegen mechanische Beschädigungen dient eine äußere Isolierschicht. Das Lichtsignal wird von einer speziellen Leuchtdiode oder sogar von einem Laser ausgeführt. Die Signale werden in das LWL-Kabel eingespeist und am Ende des Kabels werden die Lichtsignale wieder in elektronische Signale umgewandelt.

Unterschieden wird zwischen zwei Arten von LWL / Glasfaserkabel: SingleMode und dem MultiMode.

Gegeüberstellung eines herkömmlichen Kupferkabel

Vorteil allgemein

- Dünner und leichter

- Hohe Datenverbindung

- Bessere Abhörsicherheit

- Nicht anfällig durch elektrische Störquellen

- Hohe Reichweite.

- Die Ströme im Kabel erzeugen keine magnetischen Störfelder

- Können auch neben andere Verlegekabel verlegt werden

Nachteil allgemein

- Lichtleiterkabel sind teurer als herkömmliche TP-Kabel

- Besondere Kenntnisse für die Montage von Stecker

- Empfindlicher als Kupferkabel gegenüber mechanischer Beanspruchung

- Je nach Kabeltyp müssen Biegeradien zw. 100mm - 200mm strikt eingehalten werden

SingleMode

Mit einem SingleMode-Kabel kann eine viel höhrere Reichweite mit einer hohen Geschwindigkeit (bis 10GBit) überbrückt werden als mit einem MultiMode-Kabel. Kaum Datenverluste über eine weite Entfernung, da nur eine einzige Mode (Lichtstrahl) übertragen wird. SingelMode-Kabel werden überwiegend im primären Verkabelungsbereich (Gebäude zu Gebäude) verwendet.

Kern

- Transportiert das Licht

- Material: Quarzglas

- ∅: 9 - 10 µm

Glasfasermantel

- Licht wird im Kern reflektiert

- ∅: 100 - 125 µm

Schutzmantel

- Zum Schutz vor mech. Einwirkungen

- ∅: 250 µm

MultiMode

MultiMode-Kabel werden eher für kurze Verbindungsstrecken verbaut. Je länger die Strecke, desto schwächer wird auch die Übertragungsgeschwindigkeit bzw. die Datenqualität. Mehrere Mode (Lichtstrahl) können übertragen werden.

Kern

- Transportiert das Licht

- Material: Quarzglas

- ∅: 50 - 62,5 µm

Glasfasermantel

- Licht wird im Kern reflektiert

- ∅: 125 µm

Schutzmantel

- Zum Schutz vor mech. Einwirkungen

- ∅: 250 µm

Standard von optischen Netzwerken

Die Bezeichnungen der jeweiligen Netzwerkbezeichnungen ergeben sich aus:

[Datenrate Übertragungstechnik] - [Länge oder des Kabeltyps].

10Base-FL

IEEE-Norm: 802.3 Clause 18

Licht u. Wellenlänge: LED - 850nm

Übertragungsgeschwindigkeit: 10MBit/s

Max. Länge (m): 2000

100Base-FX

IEEE-Norm: 802.3 Clause 26

Licht u. Wellenlänge: LED - 1310nm

Übertragungsgeschwindigkeit: 100MBit/s

Max. Länge (m): 400 - 2000

100Base-SX

IEEE-Norm: 802.3 Clause 38

Licht u. Wellenlänge: LED - 850nm

Übertragungsgeschwindigkeit: 100MBit/s

Max. Länge (m): 550

1000Base-SX

IEEE-Norm: 802.3 Clause 38

Licht u. Wellenlänge: LED - 850nm

Übertragungsgeschwindigkeit: 1GBit/s

Max. Länge (m): 550

10GBase-LR

IEEE-Norm: 802.3 Clause 44-53

Licht u. Wellenlänge: Laser - 1310nm

Übertragungsgeschwindigkeit: 10GBit/s

Max. Länge (m): 10.000

10Base-ER

IEEE-Norm: 802.3 Clause 44-53

Licht u. Wellenlänge: DFB-Laser* - 1550nm

Übertragungsgeschwindigkeit: 10GBit/s

Max. Länge (m): 40.000

*= Laser mit verteilter Rückkopplung

Drahtlosverbindung

Mit dieser Art von Datenaustausch hat sich diese Netzwerktechnik viele Vorteile gesichert. Was bisher seit Jahren in Privatwohnungen und Häusern zwecks der einfachen Verbindungsmethoden und der benutzerfreundlichen Installationen eingesetzt wurde, nutzen mittlerweile auch mehrere Unternehmen.

Im Laufe der Zeit gibt es bereits unzählige mobile Geräte wie Tablets, Smartphone usw. die durch die Mitarbeiter genutzt werden, um den Arbeitsplatz so flexibel wie nur möglich zu nutzen.

Bahnhöfe, Flughäfen, Schulen, Bibliotheken, Shopping-Center u.v.m. bieten einen sogenannten HotSpot an, damit jeder Kunde oder Gast in der verfügbaren WLAN-Zone die Freiheit des Internets nutzen kann.

Vorteil

- Überbrückung von erschwerten Gelände die nur mit aufwendigen Arbeiten und immense Kosten umsetzbar sind. Z.B. Eine Fa. mit zwei Gebäude was durch eine Bundesstraße geteilt ist.

- LAN-Party's mit Kabeln zu vernetzen, würde nach wie vor Unfallrisiken (Stolperfallen durch Kabelsalat) mit sich führen. Mit WLAN sind solche Netzwerkverbindungen wesentlich schneller und unkompliziert umzusetzen.

- In Gebäuden die aus baulicher Sicht keine Kabelverlegung zulassen.

- Flexible Gestaltung der Büroräume. Mitarbeiter sind mobiler.

Nachteil

- Verbindungproblem bei Betonwänden oder anderen Metallanteilen von Trockenbauwänden. Auch Mobiltelefone können den Datenaustausch beeinträchtigen.

- Zusätzliche Sicherheit gegen unerwünschte Nutzer. Bei durchdachten Sicherheitsmaßnahmen, kann in ein Funknetz auch nicht mehr eingedrungen werden, als in ein Kabelgebundenes Netzwerk.

Im allgemeinen kann man sagen, dass Drahtlosverbindungen schneller und kostengünstiger umgesetzt werden können. Netzwerke lassen sich ohne großen Aufwand erweitern und beim Standortwechsel eines Unternehmens fällt sogar weniger Kabelmüll an, wenn man es seitens der Umwelt betrachtet.

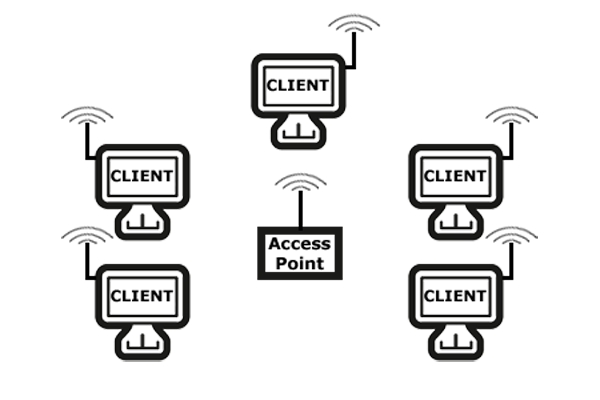

Werden Drahtlosverbindungen aufgebaut sollte man sich grundlegendes Hintergrundwissen aneignen, dass es in dieser Technologie unterschiedliche Hardwarekomponente gibt. Abgesehen von der WLAN-Karte, benötigt man zB. für eine BBS-Infrastruktur einen Access-Point der mit einem Switch vergleichbar ist. Daten werden dann nicht mehr an jeden Computer im Netz gesendet um zu überprüfen ob die Daten für diesen Empfänger-PC gedacht sind.

Der Access-Point übernimmt hier die Aufgabe und sendet gleich direkt zu dem jeweiligen Gerät.

Derzeit auf dem Markt werden WLAN-Produkte mit den Standards IEEE 802.11b, IEEE802.11g sowie IEEE802.11n angeboten und fast alle Geräte unterstützen diesen Standard. Neue Geräte haben bereits eine integrierte Funkantenne ab Werk eingebaut und die meisten älteren Geräte können nachgerüstet werden. Ob nun als USB-WLAN-Adapter oder für den Computer als PCI-WLAN-Card für den internen Einbau.

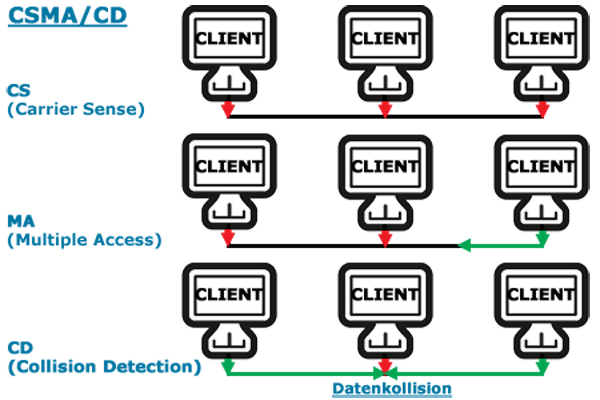

CSMA/CD

Dieses Zugriffsverfahren CSMA/CD (Carrier Sense Multiple Access/Collision Detection) basiert auf einem ursprünglichen Ethernet unter 10MBit/s.

Überwiegend bei einer Bus-Topologie bei der keine zentralen Geräte wie Switch verwendet werden, kommen Datenkollisionen recht häufig vor.

Begriffserklärung CSMA/CD

CS (Carrier Sense) - Träger-Zustandserkennung:

Alle Computer in einer Busstruktur prüften stetig, ob die Übertragungsleitung frei ist, um jederzeit Daten auf die Reise zu schicken.

MA (Multiple Access) - Mehrfachzugriff:

Alle Computer haben die gleichen Rechte und teilen sich die Übertragungsleitung.

CD (Collision Detection) - Kollisionserkennung:

Haben zwei Computer gleichzeitig Daten gesendet, erkennt CD die Datenkollision und leitet Maßnahmen ein.

Wie es bei einer Bus-Topologie zu einer Datenkollision kommen kann!

Da nur ein einziger Computer Daten versenden darf, überprüft die Netzwerkkarte stetig, ob das Kabel frei ist. Ist das der Fall, werden die Datenpakete auf das Kabel übergeben.

Schicken jedoch zwei Computer gleichzeitig Daten über das Kabel auf die Reise, verteilen sich diese im ganzen Netzwerk und werden in kurzer Zeit auf die Daten des anderen Computer treffen. Bei diesem Vorgehen würden sich die Daten vermischen und werden dadurch beschädigt. Eine Kollision wurde ausgelöst.

Der sendende Computer erkennt dies und bricht jegliche Datenübertragung ab und sendet ein Signal, damit alle anderen Computer darüber informiert werden, dass das Netzwerk erstmal blockiert ist.

Erst nach einer gewissen Wartezeit überprüft wieder jeder Computer ob die Leitung wieder frei ist und versucht erneut die Datenpakete zu senden.

Wie eine Datenkollision von vornherein vermieden werden kann, kann unter dem Begriff CSMA/CA nachgelesen werden.

Betriebsstörungen im Datenaustausch

Da es nicht auszuschließen ist, dass auch in einer Bus-Topologie ein oder mehrere neue CLIENTS eingebunden werden, fördert dies die Datenkollision immer mehr, was zu unangenehmen Störungen im Netzwerk führt.

Leider bleibt es nicht nur bei diesen Störungen, sondern weitere Betriebsstörungen können den Datenaustausch enorm einschränken.

Kabelschaden (Singel Point of Failure)

Da die Kabel direkt mit dem CLIENT verbunden sind, sind durch unsaubere Montagearbeiten der Kabel, Stolperunfälle oder Quetschungen durch Büromöbel vorprogrammiert. Entsteht dadurch ein Kabelbruch, kann der Datenaustausch mit dem Rechner nicht erfolgen.

Stoßen die gesendeten Daten eines anderen Rechners an einen Kabelbruch, werden die Daten reflektiert und schlagen wieder die Richtung ein woher sie gekommen sind. Da diese dann mit den entgegenkommenden Teilen des selben Datenpakets zusammenstoßen, kommt es zur Vermischung. Dadurch werden die Datenpakete unbrauchbar und es kommt zur Datenkollision. Das Ergebnis eines solchen Schadens ist, dass das gesamte Netz zusammenbricht (Single Point of Failure) und nur durch eine Instandsetzung wieder in Betrieb genommen werden kann.

Je nach Größe der Bürofläche kann ein nicht äußerlich erkennbarer Kabelbruch nicht sofort analysiert werden. Anhand eines speziellen Messgerätes können diese einen derartigen Schaden auf einen bestimmten Bereich eingrenzen.

Übersprechen / Dämpfung

Sendet ein Computer die Daten, werden diese im Kabel gedämpft. Das heißt, dass das Datensignal von Anfang bis Ende des Kabels immer schwächer wird. Benachbarte Kabel können den gedämpften Datenfluss beeinträchtigen bzw. die Datenpakete beschädigen. Durch eine Zuschaltung eines Signalverstärkers (Repeater) könnte das Problem eindämmen.

CSMA/CA

Dieses Zugriffsverfahren CSMA/CA (Carrier Sense Multiple Access/Collision Avoidance) ist das Gegenteil von CSMA/CD und verhindert von vornherein Datenkollisionen in 802.11 Netze.

Um die Datenkollision zu umgehen, sendet ein Computer nicht sofort die Datenpakete auf das Kabel, wenn ein freies Kabel festgestellt wurde, sondern er versendet zu allererst ein RTS-Signal (Request To Send), um die anderen Computer im Netz zu informieren, dass er nach einer erfolgreichen Empfangsbestätigung die Daten auf das freie Kabel senden wird.

Die anderen Computer empfangen das Signal und schicken ein CTS-Signal (Clear To Send) zurück und halten das Kabel frei. Der sendebereite Computer empfängt die CTS-Signale und beginnt mit dem versenden der Datenpakete.

Sonstige Netzwerk-Komponente

Da ein Netzwerk nicht nur aus Kabeln und aus den damit verbundenen Computern besteht, werde ich im nachfolgenden Abschnitt auf weitere Geräte eingehen, die auch im Netzwerken zu Einsatz kommen.

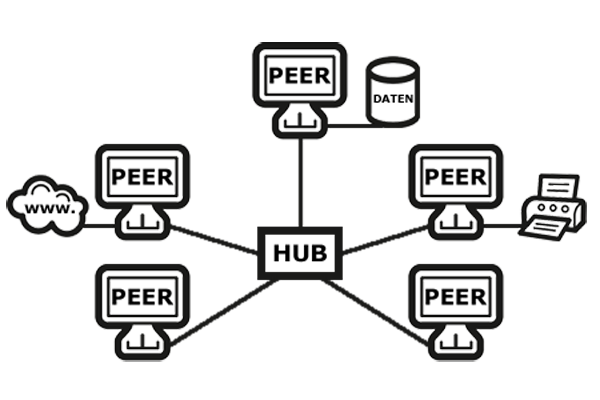

HUB

Der HUB stellt im einem Netzwerk einen Knotenpunk dar, an dem die Computer sternförmig angeschlossen sind. Die Datenpakete von einem sendenden Computer werden an alle Computer im Netzwerk weitergeleitet, woraufhin alle Computer die Überprüfung vornehmen ob das Datenpaket für sie bestimmt ist.

Diese Netzwerkverbindung unterliegt auch dem Zugriffsverfahren CSMA/CD. d.h. Verbindet man die Computer mit einen HUB sind Datenkollisionen weiterhin vorhanden.

Äußerlich betrachtet sieht ein HUB mit einen SWITCH zum Verwechseln ähnlich. Aus technischer Hinsicht, sind es jedoch zwei unterschiedliche Geräte.

Eine solche klassische Netzwerkverbindung wird heutzutage kaum mehr Verwendung finden.

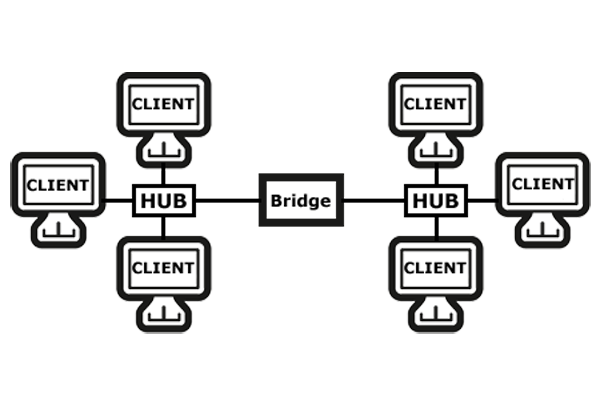

BRIDGE

Um die Datenkollisionen so gering wie nur möglich zu halten, hat man größere Bus-Netzwerke mit einer BRIDGE unterteilt. Jede Netzwerkgruppe steht im Falle einer CSMA/CD für sich alleine. Eine BRIDGE verhindert aufgrund einer eigenen Collision-Domain, dass eine Datenkollision auf die andere Seite übertragen wird. Somit bleibt auch der Datenaustausch auf der anderen Seite aktiv.

Werden Daten von der einen Seite der Bridge auf die andere Seite gesendet, muss auch die BRIDGE warten bis das Kabel frei ist, bevor sie die Daten zu den Empfänger weiterleitet. Stellt jedoch die BRIDGE fest, dass sich zwei miteinander kommunizierende Computer auf derselben Seite befinden, leitet die BRIDGE die Daten nicht auf das andere Teilnetz weiter. Das hat dann den weiteren Vorteil, dass der Datendurchsatz auf der anderen Seite einer BRIDGE erhöht bleibt.

Eine solche klassische Netzwerkverbindung wird heutzutage kaum mehr Verwendung finden.

SWITCH

Der SWITCH ist, im Grunde betrachtet, der Nachfolger eines HUB und einer BRIDGE. Während der HUB nach dem Zugriffsverfahren CSMA/CD erfolgt und dadurch Datenkollisionen fördert, erfolgt der SWITCH mit dem Zugriffsverfahren CSMA/CA und verhindert Datenkollisionen. Er ermittelt auch, wie die BRIDGE, die MAC-Adresse des Empfängers und versucht eine separate Verbindung zwischen Sender und Empfänger herzustellen. Ist der Empfänger nicht bekannt, versendet der SWITCH die Daten an alle Computer im Netzwerk. Nach und nach erlernt ein SWITCH im Netzwerk die angeschlossenen MAC-Adressen, damit kein unnötiger Datenverkehr erzeugt wird, sondern die Daten auf schnellsten Wege zu den gespeicherten Empfängern (MAC-Adressen) gelangt.

Mit dem Einsatz eines SWITCH kann auch ein paralleler Datenaustausch ohne Datenkollisionen erfolgen.

ROUTER

Wenn man bereits ein modernes Netzwerk aufbauen möchte, kommt man um einen Router kaum herum.

Ein ROUTER kann sich mit mehreren Netzwerken mit unterschiedlichen Netzwerkarchitekturen, wenn das gleiche Protokoll verwendet wird, verbinden. Verwenden die Netzwerke unterschiedliche Protokolle, benötigt man ein GATEWAY oder einen MULTIPROTOKOLL-ROUTER.

Seine Position befindet sich hauptsächlich im äußeren Bereich eines Netzwerks, um auch einen Datenaustausch mit WAN (Internet) oder eines anderen Netzwerks herzustellen. Ein ROUTER arbeitet auch nicht mit MAC-Adressen wie sein kleiner Bruder die BRIDGE, sondern mit IP-Adressen, wenn das Protokoll TCP-IP verwendet wird. Er findet bei der Datenübertragung anhand einer internen Routing-Tabelle meist alternative Wege zum Ziel, wenn eine Datenroute ausfällt.

GATEWAY

Ein GATEWAY verwendet man zur Kopplung zwischen Netzwerken die völlig unterschiedliche Adressierungen und verschiedene Protokolle verwenden. Das GATEWAY findet seinen Platz in der 7 Schicht im OSI-Modell (Anwendungsschicht).

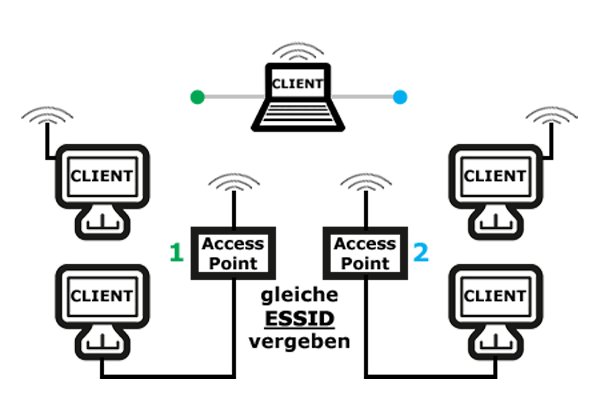

WLAN ACCESS POINT

Mit einen WLAN ACCESS POINT als zentrale Netzwerk-Komponente in der OSI-Schicht 2 (Sicherungsschicht) werden Kabellose Endgeräte verbunden. Dieses Gerät besitzt dieselben Funktionen wie eine SWITCH mit dem Zugriffsverfahren CSMA/CA (ohne Datenkollision). Alle damit verbundenen Geräte senden die Daten an ihn und der WLAN ACCESS POINT verteilt sie an den jeweiligen Empfänger.

Ein hervorragender Vorteil eines solchen Gerätes

Sollte ein Empfangsgerät aufgrund eines Standby-Modus nicht empfangsbereit sein, speichert der WLAN ACCESS POINT die Daten und liefert erst dann aus, wenn der Empfänger wieder empfangsbereit ist.

Wenn mind. eine RJ-45 Buchse integriert ist, kann auch ein Gerät angeschlossen werden das keine WLAN-Schnittstelle besitzt. Deshalb verfügt dieses Gerät auch über die Funktion einer BRIDGE, da die Aufgabe dieses Gerätes darin besteht eine Brücke zwischen einem funkbasierten und kabelgebundenen Interface herzustellen.

Verbindet man mehrere WLAN ACCESS POINT per WLAN oder per Ethernet mit demselben ESSID (Extended Service Set)-Name (Funknetzwerkname) miteinander, erweitert man damit die WLAN-Reichweite und die ACCESS POINT'S kommunizieren miteinander.

Dieser Vorteil kann dazu genutzt werden, wenn mobile WLAN-Geräte öfters den Standort innerhalb des Netzes wechseln.

Der WLAN ACCESS POINT, der sich am nächsten befindet, übernimmt dann das WLAN-Gerät.

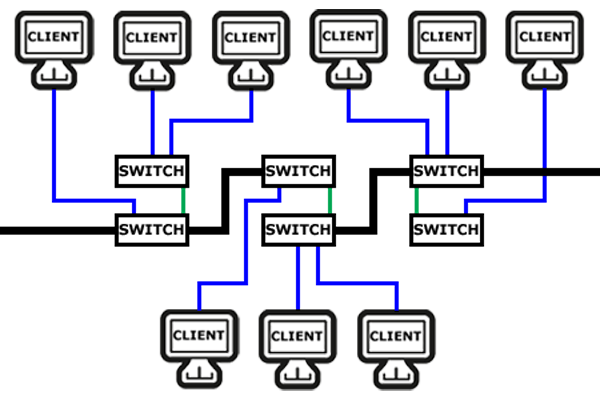

Hybride Topologien

Wenn man von einer Hybride Topologie spricht, dann bedeutet das, dass es sich um ein heranwachsendes Netzwerk handelt und aus einer Kombination von mind. 2 unterschiedliche Topologien besteht.

Die häufigsten Kombinationen sind Stern-Bus-Topologie und Stern-Ring-Topologie.

Eine Hybride Topologie ist auch, wenn in den Büroräumen eines Unternehmen eine Stern-Typologie und in der Lagerhalle derselben Firma eine Bus-Topologie umgesetzt wurde.

Vorteil

- Die Fehlersuche kann eingegrenzt werden.

- Korrekturen können in den jeweiligen Netzwerken vorgenommen werden, ohne das andere Netz zu beeinträchtigen.

- Ohne die andere Netzwerkstruktur zu stören, können neue Komponente hinzugefügt werden.

Nachteil

- Durch den hohen Maßstab der Architektur werden meist mehr Kabel und ausgeklügelte Netzwerkgeräte benötigt, daher kann es viel kostspieliger werden.

- Der Verkabelungsaufwand könnte aufwendiger sein.

- Erschwerte Planung einer Hybridtopologie. Die Installation und Konfiguration muss sehr effizient sein.

Eine Stern-Bus-Topologie

Merkmale

- Die Switch sind in einer Linie angeordnet und bilden die Bus-Topologie über ein dickes Buskabel, damit ein guter Datenaustausch zwischen vielen Teilnehmern erhalten bleibt.

- An jeden Switch können max. 1024 Client in einer Stern-Topologie angeschlossen werden.

- Fällt ein Computer aus, behindert das nicht das gesamte Netzwerk.

- Fällt einer der Switch aus, kommt es darauf an wo sich dieser im Netz befindet. Teilnehmer in bestimmten Teilbereichen können die Kommunikation aufrecht erhalten. Der Ausfallschaden kann dadurch auf ein minimal beschränkt werden.

Die Strukturierte Verkabelung

Der Ausdruck Strukturiert Verkabelung oder auch Gebäudeverkabelung bezeichnet einen einheitlichen Verkabelungsaufbauplan nach der Europäischen Norm EN50173-1 (CENELEC) und beschreibt die Struktur der folgenden Teilbereiche:

Primärbereich (Geländeverkabelung)

Vernetzung von einigen Gebäuden untereinander. Bei weite Entfernungen werden als Übertragungsleitung Glasfaserkabel, wegen der wenigen Störanfälligkeiten und ihres hohen Datenflusses, eingesetzt.

Bei kürzere Wegstrecken kommen eher Kupferkabel zum Einsatz.

Sekundärbereich (Gebäudeverkabelung)

Vernetzung von Stockwerken (Vertikale Kabelverlegung). Es umfasst die komplette Verkabelung vom Gebäudeanschlussverteiler über den Serverraum bis hin zu den jeweiligen Stockwerksverteilern.

Als Übertragungsleitung kommen Glasfaserkabel und Twisted-Pair-Kabel zum Einsatz.

Tertiärbereich (Etagenverkabelung)

Vernetzung von Etagen (Horizontale Kabelverlegung), wo sich auch die meisten netzwerkfähigen Endgeräte befinden.

Vom Netzwerkschrank über die Netzwerkanschlussdose bis hin zur Verlegung von Kabelkanäle.

Als Übertragungsleitung kommen Twisted-Pair-Kabel bzw. auch Glasfaserkabel zum Einsatz.